Шифр Простой Замены Программа

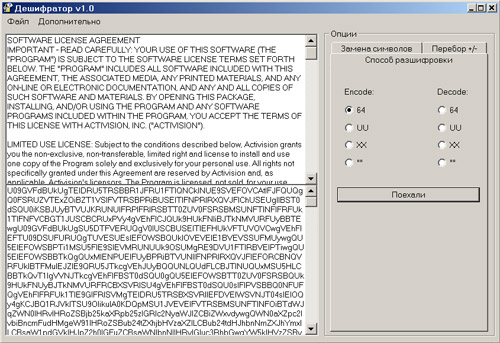

- Шифры замены. Пять шифров простой замены. Может служить программа.

- Это, если хотите, школьная программа криптографии. Урок №2 Шифр простой замены.

- Скриншоты работы программы. Исходный код программы. 1) unitUnit1; interface. Uses Windows, Messages, SysUtils, Variants.

Шифр Простой Замены Пример

ШИФРЫ ЗАМЕНЫ 4.1. Основы шифрования Сущность шифрования методом замены заключается в следующем. Пусть шифруются сообщения на русском языке и замене подлежит каждая буква этих сообщений. Тогда, букве А исходного алфавита сопоставляется некоторое множество символов (шифрозамен) М А, Б – М Б, Я – М Я. Шифрозамены выбираются таким образом, чтобы любые два множества ( М I и М J, i ≠ j) не содержали одинаковых элементов ( М I ∩ М J = Ø ).

В статье рассмотрено 3 способа шифрования (Шифр просто замены): Шифр Цезаря, Атбаш и шифр.

Таблица, приведенная на рис.4.1, является ключом шифра замены. Зная ее, можно осуществить как шифрование, так и расшифрование. Таблица шифрозамен При шифровании каждая буква А открытого сообщения заменяется любым символом из множества М А. Если в сообщении содержится несколько букв А, то каждая из них заменяется на любой символ из М А. За счет этого с помощью одного ключа можно получить различные варианты шифрограммы для одного и того же открытого сообщения. Так как множества М А, М Б., М Я попарно не пересекаются, то по каждому символу шифрограммы можно однозначно определить, какому множеству он принадлежит, и, следовательно, какую букву открытого сообщения он заменяет.

Поэтому расшифрование возможно и открытое сообщение определяется единственным образом. Приведенное выше описание сущности шифров замены относится ко всем их разновидностям за исключением, в которых для зашифрования разных символов исходного алфавита могут использоваться одинаковые шифрозамены (т.е.

М I ∩ М J ≠ Ø, i ≠ j). Метод замены часто реализуется многими пользователями при работе на компьютере. Если по забывчивости не переключить на клавиатуре набор символов с латиницы на кириллицу, то вместо букв русского алфавита при вводе текста будут печататься буквы латинского алфавита («шифрозамены»). Шифры замены можно разделить на следующие подклассы (разновидности). Классификация шифров замены I. Регулярные шифры.

Шифрозамены состоят из одинакового количества символов или отделяются друг от друга разделителем (пробелом, точкой, тире и т.п.). (моноалфавитные, простые подстановочные). Количество шифрозамен для каждого символа исходного алфавита равно 1 ( М i = 1 для одного символа). Аналогичны шифрам однозначной замены за исключением того, что шифрозамене соответствует сразу блок символов исходного сообщения ( М i ≥ 1 для блока символов).

(однозвучные, многозначной замены). Количество шифрозамен для отдельных символов исходного алфавита больше 1 ( М i ≥ 1 для одного символа). Состоят из нескольких шифров однозначной замены. Выбор варианта алфавита для зашифрования одного символа зависит от особенностей метода шифрования ( М i 1 для одного символа); II. Шифрозамены состоят из разного количество символов, записываемых без разделителей. Для записи исходных и зашифрованных сообщений используются строго определенные алфавиты.

Алфавиты для записи исходных и зашифрованных сообщений могут отличаться. Символы обоих алфавитов могут быть представлены буквами, их сочетаниями, числами, рисунками, звуками, жестами и т.п. В качестве примера можно привести пляшущих человечков из рассказа А. Конан Дойла ( ) и рукопись рунического письма ( ) из романа Ж.

Верна «Путешествие к центру Земли». Шифры однозначной замены Максимальное количество ключей для любого шифра этого вида не превышает n!, где n – количество символов в алфавите. С увеличением числа n значение n! Растет очень быстро (1!

= 3628800, 15! При больших n для приближенного вычисления n!

Можно воспользоваться формулой Стирлинга (4.1) Шифр Цезаря. Согласно описаниям историка Светония в книге «Жизнь двенадцати цезарей» данный шифр использовался Гаем Юлием Цезарем для секретной переписке со своими генералами (I век до н.э.). Применительно к русскому языку суть его состоит в следующем. Выписывается исходный алфавит ( А, Б., Я), затем под ним выписывается тот же алфавит, но с циклическим сдвигом на 3 буквы влево.

А Б В Г Д Е Ё Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ы Ь Ъ Э Ю Я Г Д Е Ё Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ы Ь Ъ Э Ю Я А Б В Рис.4.3. Таблица шифрозамен для шифра Цезаря При зашифровке буква А заменяется буквой Г, Б - на Д и т. Так, например, исходное сообщение «АБРАМОВ» после шифрования будет выглядеть «ГДУГПСЕ». Получатель сообщения «ГДУГПСЕ» ищет эти буквы в нижней строке и по буквам над ними восстанавливает исходное сообщение «АБРАМОВ».

Ключом в шифре Цезаря является величина сдвига нижней строки алфавита. Количество ключей для всех модификаций данного шифра применительно к алфавиту русского языка равно 33. Существуют различные модификации шифра Цезаря, в частности атбаш и лозунговый шифр. В Ветхом Завете существует несколько фрагментов из священных текстов, которые зашифрованы с помощью шифра замены, называемого атбаш. Этот шифр состоит в замене каждой буквы другой буквой, которая находится в алфавите на таком же расстоянии от конца алфавита, как оригинальная буква - от начала.

Например, в русском алфавите буква А заменяется на Я, буква Б - на Ю и т.д. В оригинальном Ветхом Завете использовались буквы еврейского алфавита. Так, в книге пророка Иеремии (25:26) слово «Бабель» (Вавилон) зашифровано как «Шешах». Лозунговый шифр. Для данного шифра построение таблицы шифрозамен основано на лозунге (ключе) – легко запоминаемом слове.

Вторая строка таблицы шифрозамен заполняется сначала словом-лозунгом (причем повторяющиеся буквы отбрасываются), а затем остальными буквами, не вошедшими в слово-лозунг, в алфавитном порядке. Например, если выбрано слово-лозунг «ДЯДИНА», то таблица имеет следующий вид. А Б В Г Д Е Ё Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ы Ь Ъ Э Ю Я Д Я И Н А Б В Г Е Ё Ж З Й К Л М О П Р С Т У Ф Х Ц Ч Ш Щ Ы Ь Ъ Э Ю Рис.4.4. Таблица шифрозамен для лозунгового шифра При шифровании исходного сообщения «АБРАМОВ» по приведенному выше ключу шифрограмма будет выглядеть «ДЯПДКМИ». В качестве лозунга рекомендуется выбирать фразу, в которой содержаться конечные буквы алфавита. В общем случае, количество вариантов нижней строки (применительно к русскому языку) составляет 33! Полибианский квадрат.

Шифр изобретен греческим государственным деятелем, полководцем и историком Полибием (203-120 гг. Применительно к русскому алфавиту и индийским (арабским) цифрам суть шифрования заключалась в следующем. В квадрат 6х6 выписываются буквы (необязательно в алфавитном порядке). 1 2 3 4 5 6 1 А Б В Г Д Е 2 Ё Ж З И Й К 3 Л М Н О П Р 4 С Т У Ф Х Ц 5 Ч Ш Щ Ъ Ы Ь 6 Э Ю Я -Рис.4.5. Таблица шифрозамен для полибианского квадрата Шифруемая буква заменяется на координаты квадрата (строка-столбец), в котором она записана.

Например, если исходное сообщение «АБРАМОВ», то шифрограмма – «11 12 36 11 32 34 13». В Древней Греции сообщения передавались с помощью оптического телеграфа (с помощью факелов). Для каждой буквы сообщения вначале поднималось количество факелов, соответствующее номеру строки буквы, а затем номеру столбца. Тюремный шифр. Эта звуковая разновидность полибианского квадрата была разработана заключенными.

Система состояла из нескольких ударов, обозначающих строки и столбцы в таблице с буквами алфавита. Один удар, а потом еще два соответствовали строке 1 и столбцу 2, т.е.

Пауза служила разделителем между строками и столбцами. Таким образом, зашифровать исходное сообщение «АБРАМОВ» можно следующим образом. А тук тук Б тук тук, тук Р тук, тук, тук тук, тук, тук, тук, тук, тук А тук тук М тук, тук, тук тук, тук О тук, тук, тук тук, тук, тук, тук В тук тук, тук, тук Рис.4.6. Пример использования тюремного шифра Шифрующая система Трисемуса (Тритемия). Аббат из Германии Иоганн Трисемус написал печатную работу по криптологии под названием «Полиграфия».

В этой книге он впервые систематически описал применение шифрующих таблиц, заполненных алфавитом в случайном порядке. Для получения такого шифра замены обычно использовались таблица для записи букв алфавита и ключевое слово (или фраза). В таблицу сначала вписывалось по строкам ключевое слово, причем повторяющиеся буквы отбрасывались.

Затем эта таблица дополнялась не вошедшими в нее буквами алфавита по порядку. На рис.4.7 изображена таблица с ключевым словом «ДЯДИНА». Д Я И Н А Б В Г Е Ё Ж З Й К Л М О П Р С Т У Ф Х Ц Ч Ш Щ Ы Ь Ъ Э Ю -Рис.4.7.

Таблица шифрозамен для шифра Трисемуса Каждая буква открытого сообщения заменяется буквой, расположенной под ней в том же столбце. Если буква находится в последней строке таблицы, то для ее шифрования берут самую верхнюю букву столбца. Например, исходное сообщение «АБРАМОВ», зашифрованное – «ЖЗЦЖУФЙ». Шифр масонов. Масоны создали шифр, чтобы скрыть от общественности свои коммерческие сделки.

Как поведали те, кто прежде состоял в рядах этого общества, масоны пользовались способом засекречивания, весьма похожим на шифр розенкрейцеров. Карта Магазинов. В «решетке» и в углах находятся точки, которыми заменяются буквы: Рис.4.8. Шифрозамены шифра масонов Так как клятвы хранить тайну нарушались не раз, большинство Великих лож масонов в США больше не пользуются письменными шифрами, предпочитая передавать устные инструкции во время закрытых ритуалов.

С помощью шифра масонов можно легко расшифровать следующую фразу. Пример использования шифра масонов Это первый уровень, на котором находятся все впервые вступившие в общество члены: Blue Lodge (рус. «Голубая (Синяя) ложа»). Одним из существенных недостатков шифров однозначной замены является их легкая вскрываемость. При вскрытии шифрограмм используются различные приемы, которые даже при отсутствии мощных вычислительных средств позволяют добиться положительного результата. Один из таких приемов базируется на том, что в шифрограммах остается информация о частоте встречаемости букв исходного текста.

Если в открытом сообщении часто встречается какая-либо буква, то в шифрованном сообщении также часто будет встречаться соответствующий ей символ. Еще в 1412 г. Шихаба ал-Калкашанди в своем труде «Субх ал-Ааша» привел таблицу частоты появления арабских букв в тексте на основе анализа текста Корана. Для разных языков мира существуют подобные таблицы. Так, например, для букв русского алфавита по данным ' такая таблица выглядит следующим образом. Частота появления букв русского языка в текстах.

№ п/п Буква Частота,% № п/п Буква Частота,% 1 О 10.97 18 Ь 1.74 2 Е 8.45 19 Г 1.70 3 А 8.01 20 З 1.65 4 И 7.35 21 Б 1.59 5 Н 6.70 22 Ч 1.44 6 Т 6.26 23 Й 1.21 7 С 5.47 24 Х 0.97 8 Р 4.73 25 Ж 0.94 9 В 4.54 26 Ш 0.73 10 Л 4.40 27 Ю 0.64 11 К 3.49 28 Ц 0.48 12 М 3.21 29 Щ 0.36 13 Д 2.98 30 Э 0.32 14 П 2.81 31 Ф 0.26 15 У 2.62 32 Ъ 0.04 16 Я 2.01 33 Ё 0.04 17 Ы 1.90 Существуют подобные таблицы для пар букв (биграмм). Например, часто встречаемыми биграммами являются «то», «но», «ст», «по», «ен» и т.д. Другой прием вскрытия шифрограмм основан на исключении возможных сочетаний букв. Например, в текстах (если они написаны без орфографических ошибок) нельзя встретить сочетания «чя», «щы», «ьъ» и т.п.

Для усложнения задачи вскрытия шифров однозначной замены еще в древности перед шифрованием из исходных сообщений исключали пробелы и/или гласные буквы. Другим способом, затрудняющим вскрытие, является шифрование биграммами (парами букв). Полиграммные шифры Полиграммные шифры замены - это шифры, в которых одна шифрозамена соответствует сразу нескольким символам исходного текста. Биграммный шифр Порты. Шифр Порты, представленный им в виде таблицы, является первым известным биграммным шифром.

Размер его таблицы составлял 20 х 20 ячеек; наверху горизонтально и слева вертикально записывался стандартный алфавит (в нем не было букв J, К, U, W, X и Z). В ячейках таблицы могли быть записаны любые числа, буквы или символы - сам Джованни Порта пользовался символами - при условии, что содержимое ни одной из ячеек не повторялось. Применительно к русскому языку таблица шифрозамен может выглядеть следующим образом. Д Я И Н А Б В Г Е Ё Ж З Й К Л М О П Р С Т У Ф Х Ц Ч Ш Щ Ы Ь Ъ Э Ю - 1 2 Рис.4.11. Ключевая таблица для шифра Playfair Затем, руководствуясь следующими правилами, выполняется зашифровывание пар символов исходного текста: 1. Если символы биграммы исходного текста встречаются в одной строке, то эти символы замещаются на символы, расположенные в ближайших столбцах справа от соответствующих символов.

Если символ является последним в строке, то он заменяется на первый символ этой же строки. Если символы биграммы исходного текста встречаются в одном столбце, то они преобразуются в символы того же столбца, находящимися непосредственно под ними. Если символ является нижним в столбце, то он заменяется на первый символ этого же столбца.

Если символы биграммы исходного текста находятся в разных столбцах и разных строках, то они заменяются на символы, находящиеся в тех же строках, но соответствующие другим углам прямоугольника. Пример шифрования. АБР - 0 1 17 (6. 0 + 27. 1 + 1.

17) mod 33 = 11 (К) (13. 0 + 16. 1 + 32. 17) mod 33 = 32 (Я) (18.

0 + 17. 1 + 15. 17) mod 33 = 8 (З) АМО - 0 13 15 (6. 0 + 27. 13 + 1. 15) mod 33 = 3 (Г) (13. 0 + 16.

13 + 32. 15) mod 33 = 28 (Ь) (28.

0 + 17. 13 + 15. 15) mod 33 = 17 (Р) Вяя - 2 32 32 (6. 2 + 27. 32 + 1.

32) mod 33 = 17 (Р) (13. 2 + 16. 32 + 32. 32) mod 33 = 11 (К) (28. 2 + 17.

32 + 15. 32) mod 33 = 24 (Ч) Для расшифрования тройки чисел шифрограммы необходимо умножить на матрицу расшифрования. КЯЗ - 11 32 8 (2.

11 + 26. 32 + 17. 8) mod 33 = 0 (А) (26. 11 + 20. 32 + 4. 8) mod 33 = 1 (Б) (13. 11 + 30.

32 + 21. 8) mod 33 = 17 (Р) ГЬР - 3 28 17 (2. 3 + 26. 28 + 17.

17) mod 33 = 0 (А) (26. 3 + 20. 28 + 4. 17) mod 33 = 13 (М) (13. 3 + 30.

28 + 21. 17) mod 33 = 15 (О) РКЧ - 17 11 24 (2. 17 + 26. 11 + 17. 24) mod 33 = 2 (В) (26.

17 + 20. 11 + 4. 24) mod 33 = 32 (я) (13. 17 + 30. 11 + 21. 24) mod 33 = 32 (я) В результате будет получен набор чисел «0 1 17 0 13 15 2 32 32», соответствующий исходному сообщению со вспомогательными символами «АБРАМОВяя».

1 Обратная матрица - матрица A -1, при умножении на которую, исходная матрица A дает в результате единичную матрицу E. Омофонические шифры Другое направление повышения стойкости шифров замены состоит в том, чтобы каждое множество шифрообозначений М i содержало более одного элемента. При использовании такого шифра одну и ту же букву (если она встречается несколько раз в сообщении) заменяют на разные шифрозамены из М i.

Это позволяет скрыть истинную частоту встречаемости букв открытого сообщения. Система омофонов. Симеоне де Крема стал использовать таблицы омофонов для сокрытия частоты появления гласных букв в тексте при помощи более чем одной шифрозамены.

Такие шифры позже стали называться шифрами многозначной замены или омофонами 2. Они получили развитие в XV веке. В книге «Трактат о шифрах» Леона Баттисты Альберти (итальянский ученый, архитектор, теоретик искусства, секретарь папы Климентия XII), опубликованной в 1466 г., приводится описание шифра замены, в котором каждой букве ставится в соответствие несколько эквивалентов, число которых пропорционально частоте встречаемости буквы в открытом тексте. Так, если ориентироваться на, то число шифрозамен для буквы О должно составлять 110, для буквы Е – 85 и т.д.

При этом каждая шифрозамена должна состоять из 3 цифр и их общее количество равно 1000. На рис.4.12 представлен фрагмент таблицы шифрозамен. № п/п А Б В М О Р Я 1 311 128 175 037 248 064 266 2 357 950 194 149 267 189 333 16 495 990 199 349 303 374 749 20 519 427 760 306 469 845 32 637 524 777 432 554 45 678 644 824 721 47 776 828 954 80 901 886 110 903 Рис.4.13.

Фрагмент таблицы шифрозамен для системы омофонов При шифровании символ исходного сообщения заменяется на любую шифрозамену из своего столбца. Если символ встречается повторно, то, как правило, используют разные шифрозамены. Например, исходное сообщение «АБРАМОВ» после шифрования может выглядеть «357 990 374 678 037 828 175». Книжный шифр.

Заметным вкладом греческого ученого Энея Тактика в криптографию является предложенный им так называемый книжный шифр, описанный в сочинении «Об обороне укреплённых мест». Эней предложил прокалывать малозаметные дырки в книге или в другом документе над буквами секретного сообщения. Интересно отметить, что в Первой мировой войне германские шпионы использовали аналогичный шифр, заменив дырки на точки, наносимые 3 на буквы газетного текста. После Первой мировой войны книжный шифр приобрел иной вид. Шифрозамена для каждой буквы определялась набором цифр, которые указывали на номер страницы, строки и позиции в строке. Количество книг, изданных за всю историю человечества, является величиной ограниченной (по крайней мере, явно меньше, чем 15!). Однако отсутствие полной электронной базы по изданиям делает процедуру вскрытия шифрограмм почти не выполнимой.

Система паз. Электро схемы. Схема электрооборудования ПАЗ 3205. Схема электрооборудования ПАЗ 3205.

Вариантные шифры. Вариантные шифры напоминают, но для каждой строки и столбца используется по два буквенных идентификатора. В квадрат (прямоугольник) шифрозамен вначале записывается ключевое слово без повторяющихся букв, а затем дополняется не вошедшими в него буквами по порядку следования в алфавите. Каждой строке и столбцу квадрата ставится в соответствие по две буквы алфавита. Usb драйвера samsung e900 для windows 7.

Буквы для идентификации строк и столбцов не должны повторяться. Й Ц У К Е Н Г Ш Щ З Х Ъ Ф Ы Д Я И Н А Б В А В Г Е Ё Ж З П Р Й К Л М О П О Л Р С Т У Ф Х Д Ж Ц Ч Ш Щ Ы Ь Э Я Ъ Э Ю -Рис.4.14. Пример таблицы шифрозамен вариантного шифра с ключевым словом «ДЯДИНА» Комбинации букв-идентификаторов строки и столбца дают по восемь шифрозамен для каждой буквы исходного текста.

Например, для буквы Д возможны шифрозамены: ФЙ, ЙФ, ФЦ, ЦФ, ЫЙ, ЙЫ, ЫЦ и ЦЫ. Для таблицы шифрозамен, приведенной на рис. 4.13, исходное сообщение «АБРАМОВ» может быть зашифровано как «ЫЗ ЫХ ОЦ ЗФ ГР РЩ АЙ». 2 Омофоны (греч. Homos - одинаковый и phone - звук) - слова, которые звучат одинаково, но пишутся по-разному и имеют разное значение. 3 Симпатические (невидимые) чернила — чернила, записи которыми являются изначально невидимыми и становятся видимыми только при определенных условиях (нагрев, освещение, химический проявитель и т.

Полиалфавитные шифры Напомним, что полиалфавитные шифры состоят из нескольких шифров однозначной замены и отличаются друг от друга способом выбор варианта алфавита для зашифрования одного символа. Диск Альберти. В «Трактате о шифрах» Альберти приводит первое точное описание многоалфавитного шифра на основе шифровального диска. Реплика диска Альберти, используемого Конфедерацией во время Гражданской войны в Америке Он состоял из двух дисков – внешнего неподвижного и внутреннего подвижного дисков, на которые были нанесены буквы алфавита.

Процесс шифрования заключался в нахождении буквы открытого текста на внешнем диске и замене ее на букву с внутреннего диска, стоящую под ней. После этого внутренний диск сдвигался на одну позицию и шифрование второй буквы производилось уже по новому шифралфавиту. Ключом данного шифра являлся порядок расположения букв на дисках и начальное положение внутреннего диска относительно внешнего. Таблица Трисемуса. Одним из шифров, придуманных немецким аббатом Трисемусом, стал многоалфавитный шифр, основанный на так называемой «таблице Трисемуса» - таблице со стороной равной n, где n – количество символов в алфавите. В первой строке матрицы записываются буквы в порядке их очередности в алфавите, во второй – та же последовательность букв, но с циклическим сдвигом на одну позицию влево, в третьей – с циклическим сдвигом на две позиции влево и т.д.

А) четыре последовательно соединённых ротора б) штыри ротора Рис.4.18. Роторная система Энигмы Шифрующее действие «Энигмы» показано для двух последовательно нажатых клавиш - ток течёт через роторы, «отражается» от рефлектора, затем снова через роторы.

Схема шифрования Примечание. Серыми линиями показаны другие возможные электрические цепи внутри каждого ротора.

Буква A шифруется по-разному при последовательных нажатиях одной клавиши, сначала в G, затем в C. Сигнал идет по другому маршруту за счёт поворота одного из роторов после нажатия предыдущей буквы исходного сообщения. Шифры Тени. Главными развлечениями для американцев тридцатых годов XX века были бульварное чтиво и радио. Для раскрутки своих книжек издательство Street & Smith проспонсировало радиопередачу, ведущим в которой был Тень (англ. Shadow), загадочный рассказчик со зловещим голосом, который в начале каждого выпуска заявлял: «Кто знает, что за зло прячется в сердцах людей?

Тень знает!». Успех радиопередачи подтолкнул издательство к решению начать выпускать серию книг, в которой главным героем был бы Тень.

Шифр Простой Замены Программа

Свои услуги предложил Уолтер Гибсон, большой любитель фокусов и головоломок. Под псевдонимом Максвелл Грант он принялся писать роман за романом, да с такой скоростью, что за свою жизнь написал почти 300 книжек о грозе тех, кто нечист помыслами. В новелле «Цепочка смерти» супергерой воспользовался так называемым кодом направления, хотя на самом деле он действует скорее как шифр, чем как код.

Таблица шифрозамен и управляющих символов Управляющие символы в последней строке таблицы служат для изменения кода (выбора шифралфавита) для зашифрования/дешифрования. Линии внутри каждого кружка фактически являются стрелками, подсказывающими адресату, как держать лист бумаги.

Символ 1 означает, что лист надо держать как обычно: верх и низ расположены на своих местах, а сообщение читается слева направо. Символ 2 требует поворота на 90° вправо, а символ 3 указывает, что лист бумаги следует перевернуть вверх ногами. Символ 4 обозначает поворот на 90° влево. Эти дополнительные символы могут появляться перед любой строчкой текста, а также в ее середине.

Из нижеприведенного примера можно узнать настоящие имя и фамилию супергероя. Настоящие имя и фамилия Тени Согласно первому управляющему символу, лист следует держать обычным образом, не поворачивая, и после замены буквы образуют «Lamont Cranston» (Ламонт Крэнстон). Нерегулярные шифры Еще одним направлением повышения стойкости шифров замены заключается в использовании нерегулярных шифров.

В приведенных выше шифрах ( регулярных) шифрозамены состоят из строго определенного количества символов (букв, цифр, графических элементов и т.д.) или в шифрограмме они отделяются друг от друга специальными символами (пробелом, точкой, запятой и т.д.). В нерегулярных шифрах шифрозамены состоят из разного количества символов и записываются в шифрограмме в подряд (без выделения друг от друга), что значительно затрудняет криптоанализ. Совмещенный шифр (совмещенная таблица). Данный шифр применялся еще семейством Ардженти - криптологами, разрабатывавшими шифры для Папы Римского в XVI. В XX столетии этим способом пользовались коммунисты в ходе гражданской войны в Испании. В начале войны противники фашизма в Испании контролировали большинство крупных городов и защищали свою связь, включая радиопередачи, с помощью различных методов шифрования, в том числе совмещенных шифров. Вариант коммунистов получил название «совмещенный» из-за необычного использования одно- и двухцифровых шифрозамен, благодаря чему сообщение приобретало дополнительную защиту от потенциального дешифровальщика.

Некоторые буквы зашифровывались одной цифрой, другие же - парой цифр. При этом криптоаналитик противника совершенно не представлял, где в перехваченных сообщениях находятся одноцифровые, а где двухцифровые шифрозамены. Таблица шифрозамен состоит из 10 столбцов с нумерацией 0, 9, 8, 7, 6, 5, 4, 3, 2 и 1. В начальную строку вписывается ключевое слово без повторяющихся букв. В последующие строки вписываются по десять не вошедших в него букв по порядку следования в алфавите. Строки, за исключением начальной, нумеруются по порядку, начиная с 1. 0 9 8 7 6 5 4 3 2 1 Д Я И Н А 1 Б В Г Е Ё Ж З Й К Л 2 М О П Р С Т У Ф Х Ц 3 Ч Ш Щ Ы Ь Ъ Э Ю -Рис.4.22.

Пример таблицы шифрозамен совмещенного шифра с ключевым словом «ДЯДИНА» При шифровании буквы исходного сообщения, входящие в ключевое слово, заменяются на одну цифру (номер столбца), остальные – двумя (номера строки и столбца). Например, для приведенной выше таблицы шифрозамен исходное сообщение «АБРАМОВ» будет зашифровано как «19». При получении шифрограммы адресат знает, что когда появляются цифры 1, 2 или 3, с ними обязательно связана еще одна цифра, поскольку они представляют собой цифровую пару.

Так что 35 - это, несомненно, пара, а 53 - нет, ведь в таблице нет строки с номером 5. Перехват такого сообщения третьей стороной даст ей всего лишь ряд цифр, потому что криптоаналитик противника не имеет ни малейшего представления, какие цифры одиночные, а какие входят в состав пар. Вопросы для самопроверки 1.? Дайте характеристику разновидностям шифров замены.

Я подобрал для вас темы с ответами на вопрос Шифр Замены (C): Помогите сделать прогу, которая шифрует и дешифрует фразу (3-4слова) методом замены, то есть, берет и заменяет буквы в слове буквами. Здрасте!!)) есть ли у кого исходник на с реализующий взлом выше указанного шифра алфавит ABCDEFGHIJKLMNOPQRSTUVWXYZ.,;-'. Привет всем!!! Шифр замены(код Цезаря) Занумеровать алфавит исходного сообщения. Пусть m-длина алфавита сообщения; n,k-целые числа.

Нужно реализовать шифр замены, как это можно сделать через Windows Form Application или консольное приложение? Помогите, пожалуйста, расшифровать текст. Уже все перепробовала, и частотный анализ и методом подбора n-грамм, не получается. Я много прочитал информации и захотел реализовать эти шифры на Buider C, а вот как это сделать.

Кому интересно, напишите мне примеры этих. Вот еще темы с ответами: Помогите пожалуйста написать программу на СИ, которая в введенном тексте заменить каждую букву на ту, что стоит следующей в алфавите(как бы. Добрый день, люди добрые помогите )) не могу понять в чем ошибка. Сам алгоритм Два больших простых числа P и Q N=PQ затем. У кого есть исходник на Си? Доброго времени суток помогите реализовать шифр Вижинера на с(файлы скину).Необходимо сделать после шифровки методом Гаусса шифровку. Или воспользуйтесь поиском по форуму.